< Bu mesaj bu kişi tarafından değiştirildi melikulupinar -- 11 Mart 2019; 7:49:30 > |

Bildirim

< Bu mesaj bu kişi tarafından değiştirildi melikulupinar -- 11 Mart 2019; 7:49:30 > |

|

Sadece 4 tane mi ?

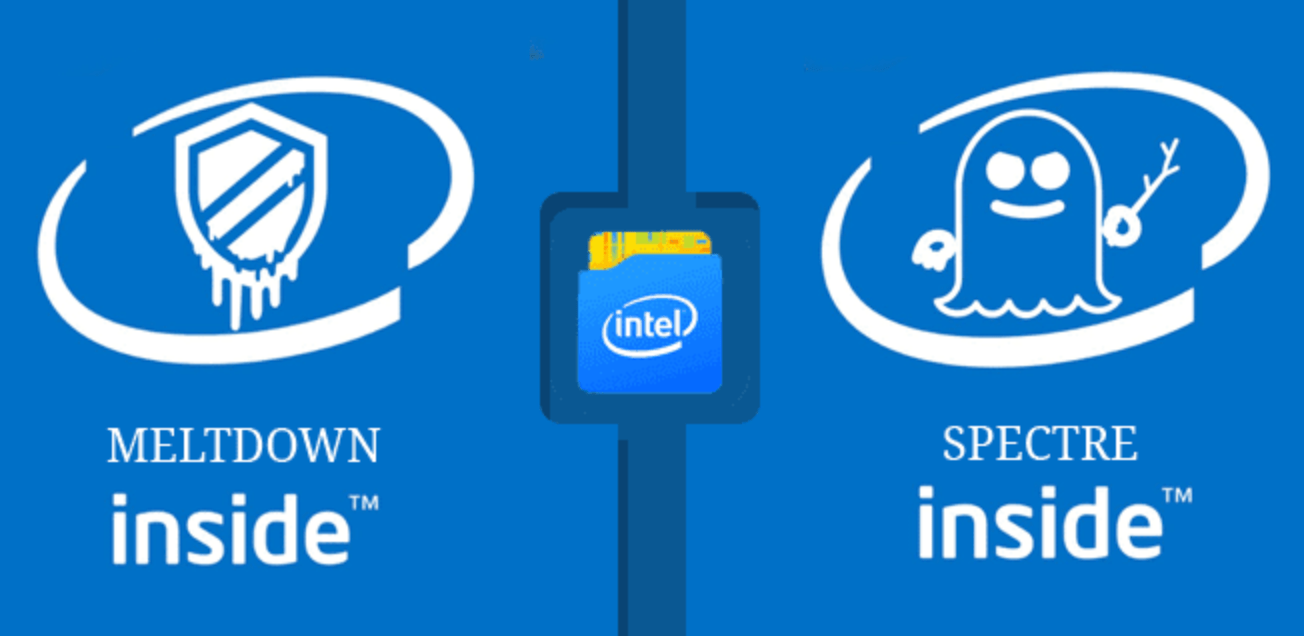

Sadece Meltdown ve Spectre ilk keşfedildiğinde 2+3 varyasyonla 5 açıktılar. Şimdi benim bildiğim Meltdown 8, Spectre ise 12 farklı açıktan oluşan bir açıklar grubu. Alt grupları ile beraber Meltdown 16, Spectre ise 22 açık içeriyor. Aslında bunların hepsi farklı açıklar. Farklıi mekanizmaları ve hedefleri var. Kullanılan parça-mekanizmalar gruplarda benzer ama saldırılan hedefler farklı. Güvenlik engellerini aşmaya yarayanlar Meltdown grubu altında, yetkimiz olmayan verilere erişmeyi amaçlayanlar da Spectre grubu altında toplanmıştır. Foreshadow da son değil. Ki bildiğim 3 farklı Foreshadow açığı var. Mesela şu da var. "Lazy FP State Restore" açığı. Floting Point registerleri task switch esnasında direkt takasa girmezler. Ancak başka bir task FP registerlerini kullanmak isterse takas edilirler. İşte bu sonradan-gerekirse takas için beklemeye alma-kurtarma haline Lazy (tembel) FP State (durumu) diyorlar. Açık bu işlemin yürütülmesindeki bir zaafiyetten yararlanıyor Core mimarili tüm Intel işlemcileri etkiliyor. Tabii ki AMD yine bu açıktan etkilenmiyor. Açığın tek teselli edici yanı diğerlerine göre yazılımla daha kolay önlem alınabilir olması.  EDIT: Buradaki eriyen kalkan ve hayalet aslında açıkların karakterini yansıtıyor. Meltdown temelinde korumalı modda koruma engellerini-kalkanlarını alaşağı eden bir açık. Spectre ise başkasına ait verilerin izlerini-kalıntılarını veya yansımalarını (hayaletlerini) kullanan bir açık. |

|

|

< Bu mesaj bu kişi tarafından değiştirildi melikulupinar -- 11 Mart 2019; 11:0:34 > |

< Bu mesaj bu kişi tarafından değiştirildi melikulupinar -- 11 Mart 2019; 7:51:24 > |

|

< Bu mesaj bu kişi tarafından değiştirildi melikulupinar -- 11 Mart 2019; 12:33:44 > |

< Bu mesaj bu kişi tarafından değiştirildi melikulupinar -- 11 Mart 2019; 19:14:35 > |

< Bu mesaj bu kişi tarafından değiştirildi melikulupinar -- 11 Mart 2019; 13:0:31 > |

|

< Bu mesaj bu kişi tarafından değiştirildi TR_mahmutpek -- 11 Mart 2019; 13:12:30 > < Bu ileti mobil sürüm kullanılarak atıldı > |

< Bu ileti mobil sürüm kullanılarak atıldı > |

|

|

|

|